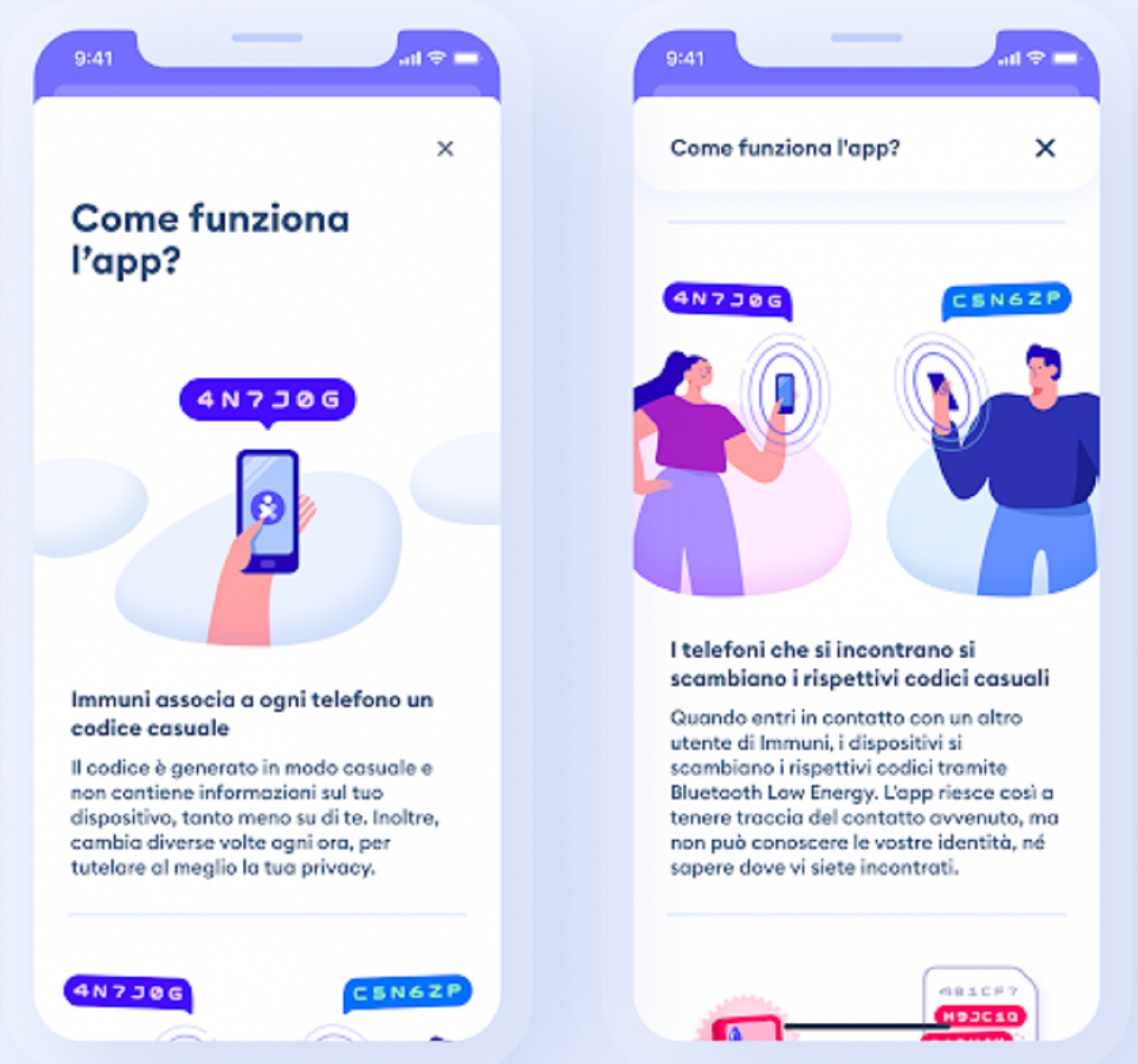

Il replay attack è frutto di ricerca tecnologica ed è stato eseguito con il precipuo scopo di mettere in evidenza una vulnerabilità dell’App Immuni che, al pari di altre App di contact tracing utilizzate in altri Paesi, è basata su tecnologie appartenenti ad Apple e Google.

Rischio replay attack per l’App Immuni: la ricerca di Vincenzo Iovino

L’avvocato Mario Ianulardo, Specializzato in Diritto Penale dell’Informatica, precisa che la finalità della diffusione della ricerca portata a termine da Vincenzo Iovino, ricercatore informatico presso l’Università degli Studi di Salerno, coadiuvato da Biagio Pepe tecnico informatico-elettronico, è solo quella di sensibilizzare i soggetti e le autorità competenti a prendere in seria considerazione la concreta possibilità che malintenzionati, grazie all’uso di replay attack – tra l’altro realizzabile con tecnologia a basso costo – generino falsi alert di contatto con soggetti infetti.

‘Le possibilità di attacco testate con successo anche dai ricercatori svizzeri’

Il ricercatore Vincenzo Iovino precisa che “le possibilità di attacco (replay attack) sono state testate con successo anche dai ricercatori svizzeri Serge Vaudenay e Martin Vuagnoux sull’App SwissCovid, basata anch’essa sulle stesse tecnologie di AppImmuni, cioè il sistema di exposure notification di Google ed Apple”.

Gli studiosi del fenomeno, attraverso articoli postati su canali scientifici e attraverso i media, hanno, anche di recente tentato, invano, di stimolare gli sviluppatori delle App di contact tracing a rivedere e apportare le dovute correzioni al sistema BLE (Bluetooth Low Energy) utilizzato.

Replay attack, le modalità di attacco informatico

- 1) replay attack che potremmo definire “real time” la cui metodica di attacco genera il fake alert di avvenuto contatto con un soggetto risultato positivo al test covid e che potrebbe coinvolgere anche un elevato numero di persone, sebbene queste non abbiano avuto alcun contatto con il soggetto infetto;

- 2) replay attack che potremmo definire “time machine”, vale a dire effettuato con la macchina del tempo e che si può effettuare anche senza interazione con il reale soggetto infetto in quanto si tratta di un vero attacco off line. Tale tipo di attacco che, per essere portato a termine, richiede di agire sui dati temporali dei cellulari, prevede, a sua volta, due varianti: si potrebbe realizzare l’attacco sia sul proprio cellulare sia su cellulari di altre persone in modalità remota, quindi senza la necessità, per l’attaccante, di realizzare un accesso fisico ai cellulari attaccati.

App Immuni, i rischi del replay attack

L’uso distorto del replay attack potrebbe generare effetti particolarmente gravi. Ad esempio, un replay attack, progettato ed eseguito in periodo di elezioni, potrebbe influire sulla decisione degli elettori di non recarsi al seggio oppure determinare la chiusura precauzionale di scuole, stadi, vasti luoghi di aggregazione sociale.

Finanche, il messaggio di alert del possibile contagio, che appare sul cellulare, potrebbe essere utilizzato per giustificare assenze sul luogo di lavoro. Non meno grave l’ipotesi che vengano generati, in maniera subdola, un considerevole numero di alert falsi: ciò avrebbe ripercussioni sull’uso dei dati sanitari ai fini statistici e si assisterebbe a un aumento del numero dei “soggetti a rischio contagio” con conseguente, preoccupante, allarme sociale.

L’avvocato Mario Ianulardo: ‘Un’App dovrebbe risultare immune da attacchi informatici esterni’

“Con molta franchezza, conclude l’avvocato Mario Ianulardo, preme evidenziare che un’App, utilizzata in una fase d’emergenza sanitaria pubblica di portata internazionale, dovrebbe risultare del tutto “immune” da attacchi informatici esterni e ciò proprio a tutela della salute pubblica e interesse individuale. L’utilizzo improprio ed illecito di tali metodologie, invero, può portare a conseguenze molto gravi specie nel caso di attacco massivo verso un numero indeterminato di persone”.

In effetti, le finalità che spingerebbero a fare ciò risultano le più disparate: alterazione dei dati statistici, relativi ai soggetti a rischio contagi, allocati sul server ministeriale (nel caso di specie Immuni.gov.it); procurato allarme sociale, terrorismo, etc.”.

Nella nota stampa diffusa dall’avvocato Mario Ianulardo è stato precisato che per realizzare la “simulazione” dell’attacco informatico (replay attack), nel caso di specie, non si è fatto alcun ricorso all’uso illecito delle tecnologie ed è doveroso precisare che la simulazione non persegue finalità illecite né, tantomeno, la sua divulgazione dovrà essere considerata come un messaggio di istigazione a delinquere.

.